【DDoS攻擊】什麼是 反射攻擊?原理與防禦全解析|Skycloud

反射攻擊(Reflection Attack) 是 DDoS 常見手法之一,攻擊者透過偽造受害者 IP 向第三方伺服器發送請求,讓大量回應流量反射到目標,常與放大攻擊結合,迅速耗盡頻寬與資源。

➤反射攻擊 是什麼?

➤反射攻擊運作原理與流程

➤為什麼反射攻擊特別危險?

➤常見的反射攻擊類型

➤反射攻擊造成的影響

➤Skycloud 如何防禦反射攻擊

➤總結

反射攻擊 是什麼?

在網路安全防禦、資安攻擊或 DDoS 攻擊事件中,可能會見到一種名為「反射攻擊(Reflection Attack)」的攻擊方式,那這是什麼意思呢?

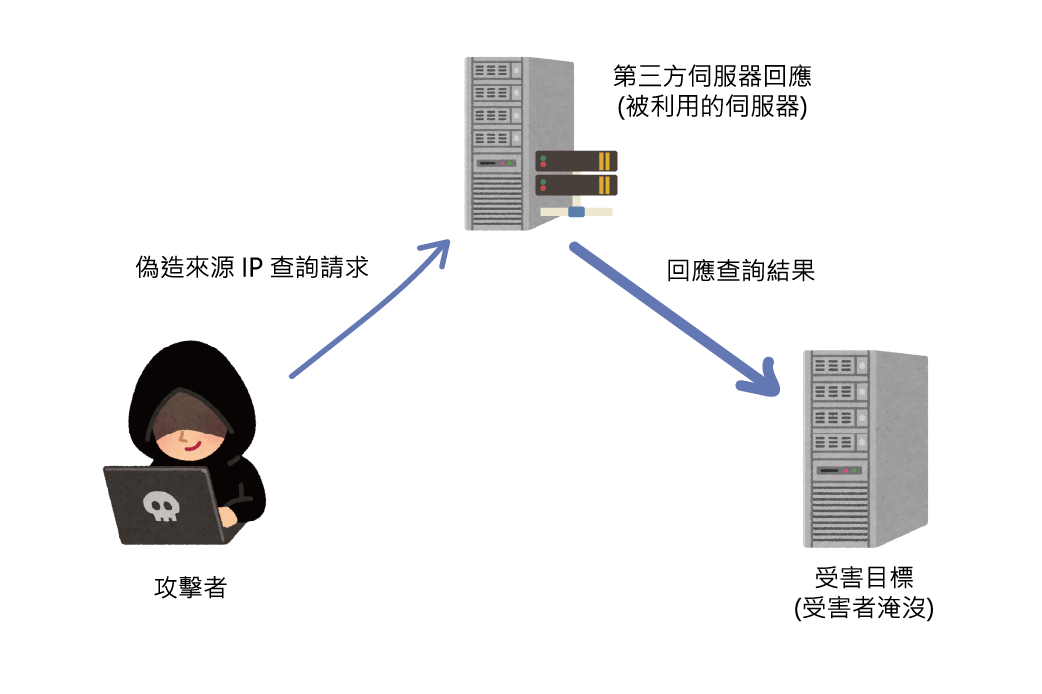

反射攻擊(Reflection Attack) 是一種常見的 DDoS 分散式阻斷服務攻擊手法,攻擊者會利用「第三方伺服器」作為中介,讓大量回應流量反射到目標伺服器。

也就是說,攻擊者不會直接攻擊受害者,而是以偽造受害者的 IP 位址的方式,向其他伺服器發送請求,讓這些伺服器誤以為是受害者請求,於是把大量回應資料「反射」給受害者,造成頻寬與系統資源耗盡。

所謂的「反射」,就是攻擊者利用中間伺服器的回應行為,讓攻擊流量間接反射回受害者,這樣一來,攻擊者本身不但能隱藏真實來源,還能藉由多台伺服器同時回傳資料,產生更強大的流量壓力。

▲反射攻擊概念:攻擊者 → 偽造來源IP → 發送查詢請求 → 第三方伺服器回應 → 受害者目標被淹沒。

反射攻擊運作原理與流程

反射攻擊的攻擊者不會直接攻擊受害者,而是以偽造受害者的 IP 位址的方式,向其他伺服器發送請求,讓這些伺服器誤以為是受害者請求,於是把大量回應資料「反射」給受害者,造成頻寬與系統資源耗盡。其流程如下。

Step 1|攻擊者準備

攻擊者找出能回應請求的「公開伺服器」,如某些 DNS、NTP 或其它對外回應 UDP 請求的服務,這些伺服器通常允許任何 IP 提出請求並回傳回應,也就是所謂的「開放式解析器 / 開放服務」。

Step 2|偽造來源 IP

攻擊者會在封包標頭中把來源 IP 改成「受害者的 IP」,IP 封包的來源位址欄位被偽造(IP Spoofing),這在無連線協定上很容易做到,尤其是 UDP 協定,因為 UDP 不需要握手確認來源真偽。

Step 3|發送請求到第三方伺服器

攻擊者向那些公開伺服器送出大量請求,但每一個請求的「來源」都被偽造成受害者的 IP,並且因為來源是受害者,第三方伺服器會把回應發往受害者,而不是發回給真正的攻擊者。

Step 4|第三方伺服器回應(反射)

這些第三方伺服器如常回送資料到「來源 IP」(也就是受害者),結果受害者收到大量來自不同伺服器的回應流量,而這就是所謂的「反射」。

Step 5|放大效應

雖然不是每一次都會有,但許多反射攻擊的同時,也會伴隨著「放大攻擊(Amplification Attack) 」。

這種攻擊的請求很小,但回應卻可以被放大很多倍,比如一個小小的查詢請求可以觸發伺服器回傳比它大很多倍的回應資料。放大攻擊的攻擊者只需要發出小量請求,第三方伺服器返回的大封包就把受害者淹沒,導致頻寬或資源耗盡。

因此,當「反射」與「放大」同時出現時,攻擊威力會被成倍放大。

【攻擊流程範例】

攻擊者 →偽造來源 IP = 10.0.0.5 → 開放式 DNS 伺服器:查詢 example.com(請求 60 bytes)

開放式 DNS →回應送到 10.0.0.5,也就是受害者 → 回傳大型 DNS 回應(如 4,000 bytes)

受害者同時收到來自數百、數千台此類伺服器的大量回應,導致頻寬飽和或伺服器資源枯竭。

反射攻擊與放大攻擊的關係

反射攻擊(Reflection Attack) 和 放大攻擊(Amplification Attack) 常常被放在一起提及,但這兩者仍是有些細微的差異,如以下表格。

| 攻擊類型 | 概念 | 是否利用第三方 | 是否具放大效應 |

|---|---|---|---|

| 反射攻擊 | 利用第三方伺服器反射流量 | 是 | 不一定 |

| 放大攻擊 | 回應流量遠大於請求流量 | 是 | 是(放大效應) |

舉例來說,常見的「DNS反射(或放大)攻擊」和「NTP反射(或放大)攻擊」都屬於「反射 + 放大」混合攻擊。

為什麼反射攻擊特別危險?

反射攻擊危險的原因,在於它把匿名性、低成本、放大效應與利用合法基礎設施,這四者結合,讓攻擊既難以追蹤又能造成巨量破壞。

來源難追:

真正的流量來源是被濫用的第三方伺服器,而非攻擊者本人,追溯到原始發動者非常困難。低成本、高破壞力:

攻擊者只需發出少量偽造請求(有時只是幾 KB),就能誘發伺服器回傳數 MB 或更多的回應(放大效應),以極小代價造成大流量。利用合法伺服器當武器:

反射流量來自許多合法、正常運作的伺服器,例如開放式 DNS、NTP、Memcached…等,這些伺服器本身看起來並無惡意,讓防禦系統難以直接封鎖。UDP 等無狀態協定易被濫用:

UDP 等無握手協定允許來源位址偽造,攻擊實現門檻低且規模可迅速放大。造成連鎖與附帶損害:

被濫用的反射伺服器本身也會承受額外負載,並可能被列為攻擊來源;同時,流量洪峰會影響網路中繼設備與鄰近服務,擴大影響範圍。偵測與緩解複雜:

大量看起來合法的回應分散自多個來源,使得以來源黑名單或單點封鎖的策略效果有限,通常需要流量分析、行為基準或雲端清洗等多層防護。

簡單來說,攻擊者以「別人的伺服器」和「偽造來源」做為放大器,既能隱匿身份又能以極小成本造成大規模癱瘓,這些特性讓反射攻擊在實務上特別棘手且具破壞力,而這也就是反射攻擊特別危險的原因所在。

常見的反射攻擊類型

反射攻擊(Reflection Attack) 通常都會是以「反射 + 放大」的攻擊方式為主,因為在實務上大多數被濫用的服務回應都比請求大,所以容易產生放大效果。

但如果要說,有沒有單純的「反射攻擊」,也就是利用第三方伺服器間接攻擊,但不放大流量的這種方式?這種方式其實概念上還是有的,只是比較少見,因為它的回應大小和請求差不多,破壞力有限。舉例來說:

簡單 ping 回應(ICMP Echo):

攻擊者偽造來源 IP 發送 ping 請求給第三方主機,第三方主機回應 ping 給受害者。這樣的反射雖然成立,但回應大小和請求相當,幾乎沒有放大效應。某些簡單 UDP 服務:只回傳固定小封包,不明顯放大,也可做反射攻擊。

因此「反射 + 放大」的攻擊,可導致回應比請求還大,更能造成大規模的 DDoS 阻斷攻擊,而這才是實務中最危險也最常見的情況。

DNS 反射攻擊

屬於「反射 + 放大」的類型;攻擊者向開放式 DNS 伺服器送出偽造來源 IP 的查詢,伺服器把大型回應發給受害者,造成大量入站流量。

NTP 反射攻擊

屬於「反射 + 放大」的類型;攻擊者利用如 monlist 等指令向公開 NTP 伺服器發小型請求,伺服器回傳包含多筆紀錄的較大回應給受害者。

Memcached 反射攻擊

屬於「反射 + 放大」的類型;攻擊者向未受保護的 Memcached 實例發送偽造來源的請求,伺服器回傳極大的快取內容,並且也曾出現超高放大倍率事件。

SSDP / UPnP 反射攻擊

常見為「反射 + 放大」的類型;攻擊者濫用路由器或智慧裝置上的裝置發現服務,讓設備把回應送向受害者,有時伴隨放大效果。

CLDAP / LDAP

視實作情況,但通常為「反射 + 放大」的類型;攻擊者向支援無連線查詢的 LDAP/CLDAP 伺服器發偽造請求,伺服器回傳查詢結果給受害者,可能產生放大。

SNMP 放大攻擊

基本屬於反射的類型,但同時也可能伴隨著放大攻擊;攻擊者向公開的 SNMP 裝置查詢管理資料,裝置回傳管理資訊至受害者,回應大小視 MIB 而定。

ICMP Echo(Ping)

屬於單純反射攻擊的類型,回應與請求大小相近,是少見的例子;攻擊者會向第三方發偽造來源的 ping,第三方回送 echo-reply 至受害者。

應用層自訂 UDP/服務

視服務而訂,有可能是純反射攻擊,但通常是「反射 + 放大」的類型;任何對任意來源回應且未驗證的 UDP 或應用介面,例如某些遊戲伺服器、簡單查詢 API,都可被當作反射器,放大效應視回應大小而定。

反射攻擊造成的影響

誠如上述所說,反射攻擊通常都會是以「反射 + 放大」的攻擊方式為主,這樣的手法才具有破壞力並產生效果。因此,如果攻擊只是單純「反射」而沒有放大(回應大小和請求相當),它對頻寬、資源的消耗不大,所以造成的影響相對有限。

即便是單純反射攻擊,對受害者仍可能造成一定影響。

這些反射攻擊影響可能包含了短時間的連線延遲、伺服器處理排隊增加、應用層資源(如執行緒與記憶體)被短暫占滿,以及日誌與監控告警被觸發,導致營運團隊必須投入時間確認情況。對於本就資源緊繃的小型服務或邊緣設備而言,即便無明顯放大效果的純反射攻擊,也可能造成可用性下降或使用者體驗惡化。

Skycloud 如何防禦反射攻擊

反射攻擊通常伴隨大量入站流量與來源偽造,對頻寬、伺服器及應用層造成極大壓力。針對這種威脅,Skycloud 採取多層次防禦策略,確保企業網站與服務穩定不中斷。

智能分析與異常偵測:

Skycloud 透過即時流量與行為分析,監測異常流量模式(如短時間內大量來自多個第三方伺服器的回應),以識別可能的反射/放大攻擊並觸發後續防護流程。流量清洗與速率控制:

當偵測到反射攻擊時,流量會被引導至 Skycloud 流量清洗系統,過濾惡意流量,同時保留正常使用者請求,降低攻擊對後端服務的影響,確保整體服務穩定。全球節點加速與冗餘設計:

Skycloud 的 CDN 與防禦節點遍布全球,結合智能路由與負載均衡,將流量分散至多個節點處理與清洗,降低單一節點或頻寬的過載風險和壓力,提升整體抗壓與回復能力。全天候技術支援與應變:

Skycloud 提供 7×24 小時專業資安技術支援,確保在反射攻擊或其他 DDoS 攻擊發生時,快速部署防護措施,保障企業業務不中斷。

總結

反射攻擊(Reflection Attack) 是一種常見的 DDoS 攻擊手法,攻擊者透過偽造受害者 IP 讓第三方伺服器將大量回應流量反射到目標,造成頻寬與資源耗盡,這類攻擊常伴隨放大效果,如 DNS 或 NTP 反射放大攻擊,更具破壞力。

反射攻擊可能癱瘓網站、影響營運與品牌信任,因此企業必須採取多層防禦策略,或尋找像 Skycloud 這類 DDoS 防禦廠商,則可有效降低攻擊影響,保障服務穩定與網路安全韌性。

總之,反射攻擊雖不直接入侵系統,但其高流量與放大特性使其成為 DDoS 中最具威脅的手法之一,企業若未提前防護,可能面臨服務中斷、用戶流失及品牌信任受損的風險,因此建立完整的防禦機制至關重要。

騰雲運算的 DDoS/CC 防禦服務,為您的網路業務提供強大的安全保障,立即點擊下方按鈕,與我們聯繫,預約體驗騰雲運算專業的防禦能力。

延伸閱讀:

✔UDP 是什麼?UDP 工作原理與 UDP常見的 DDoS攻擊

✔【DDoS攻擊】什麼是 洪水攻擊?Flood 攻擊原理、種類與防禦方法

✔【DDoS攻擊】什麼是 放大攻擊?小流量也能造成大破壞的手法

✔DDoS 防禦,如何防範DDoS 攻擊?

✔【DDoS防禦推薦】台灣購買 Anti-DDoS 服務如何選擇?6家廠商比較