【DDoS攻擊】SSDP攻擊是什麼?SSDP 放大攻擊原理、情境與防禦一次看|Skycloud

SSDP 原本是為了讓家用設備能夠自動連接而設計的便利協定,但因為SSDP 缺乏驗證和流量控制機制,成為攻擊者眼中的「放大器」,透過 SSDP 發動的 DDoS 攻擊,讓SSDP 攻擊不僅破壞性高還能隱匿來源、成本極低!

➤如何防禦 SSDP攻擊?

SSDP DDoS攻擊是什麼

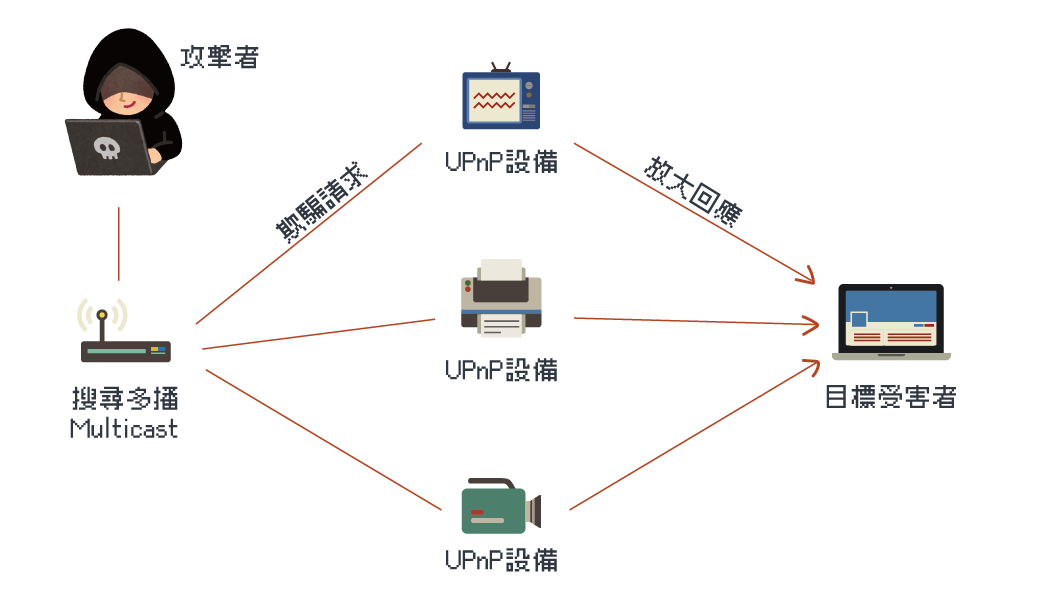

SSDP DDoS 攻擊,是利用 SSDP 簡單服務發現通訊協定 作為一種反射放大型的 DDoS 攻擊。攻擊者會利用 SSDP 的通訊協定,對大量支援 SSDP 的設備發送偽造來源的請求封包,誘使這些設備將放大的回應資料傳送給受害者,造成目標伺服器或網路頻寬癱瘓。

SSDP 攻擊屬於 OSI 模型中第七層(應用層)攻擊的反射放大手法,但其傳輸基礎使用的是第四層 UDP協定(傳輸層),不過若從 SSDP 攻擊 的本質看來,SSDP 攻擊是一種利用應用層協定 (SSDP) 觸發放大效應的第三層和第四層 DDoS攻擊,也就是說,SSDP 攻擊是一種「應用層協定觸發+ 傳輸層放大效應的混合型 DDoS 攻擊」。

SSDP是什麼

簡單服務發現通訊協定 (Simple Service Discovery Protocol, SSDP) 是一種 UPnP (Universal Plug and Play) 通用隨插即用的技術核心之一。SSDP 主要讓區域網路中的設備,如印表機、智慧電視、IP攝影機或路由器...等,能夠在不需要手動設定的情況下自動尋找並彼此連接。

當一個設備想要尋找網路上的其他可用設備時,它會透過 SSDP 發出一個廣播請求,其他支援 UPnP 的裝置如果符合條件,就會發送回應資訊給它,讓設備知道有哪些功能或服務可以使用,SSDP 的特性則是不需要認證、輕量快速且廣泛存在。

SSDP DDoS攻擊

由於 SSDP 裝置的回應封包比請求封包還大(放大效應)、不用登入或驗證就會對外請求回應,再加上廣播用多播地址並可同時觸發多個裝置的特性,讓攻擊者可以輕易地用 SSDP 裝置作為DDoS 攻擊的放大器。

SSDP 原本是設計給 UPnP 使用的通訊協定,讓家庭或辦公室網路中的設備可以自動彼此發現與連線,不過攻擊者就是利用了這些特性,發送偽造來源 IP 的 SSDP 請求到公開的 SSDP 裝置,這些裝置就會將大量的 SSDP 裝置的回應封包回傳到受害者的 IP,造成流量被放大數十倍而形成攻擊。

這種攻擊方式只需少量請求就能產生大量的攻擊流量,並且不需要入侵設備,只要能發送 UDP 封包並找到可用的 SSDP 放大器即可,許多家庭和辦公室設備預設未關閉 SSDP,攻擊面廣泛,因此攻擊者僅需要用非常低成本卻能達到非常高的破壞力。

SSDP 攻擊原理

SSDP 是一種典型的「反射型放大 DDoS 攻擊」,攻擊者會偽造受害者的 IP 向大量開放的 SSDP 裝置發送請求,誘使這些裝置對受害者發送大量的回應流量,進而造成目標系統的頻寬耗盡或服務中斷,最終形成 SSDP DDoS 攻擊。

攻擊流程步驟:

收集開放式 SSDP 清單

攻擊者會利用工具搜尋全球網路上未封鎖且支援 SSDP 的裝置,如攝影機、路由器或智慧家電等。發送偽造 IP 的 SSDP 請求

攻擊者偽造來源 IP 並設定為受害者的 IP 並建立 UDP 封包,並向這些 SSDP 裝置發送 UDP 請求。SSDP 裝置回應封包

收到請求的裝置會將大量回應資料直接發送到受害者的 IP,其資料量高達攻擊者請求的 30 倍左右,導致目標短時間內被大量 SSDP 流量淹沒。達成攻擊效果、大流量湧入目標伺服器

目標系統網路頻寬被占滿、系統處理封包過多導致延遲或當機、正常使用者無法順利存取服務,達成阻斷服務的目的。

SSDP攻擊情境

以下我們用淺顯易懂的生活案例來描述 SSDP 攻擊的情境,讓讀者更容易理解。

情境一:假冒地址、大量叫外送到門口

你住在一棟公寓裡,某天有個惡作劇的人假冒你的名字和地址,跑去附近幾十家餐廳點了大量的外送便當,並註明請在十分鐘內送達!

這些餐廳接到訂單後不會驗證是不是本人叫的餐,於是就照單全收,一起把食物送到你家門口,幾分鐘後你家堆滿了...好幾百份便當、好幾百杯飲料,還有一堆不明外送員的敲門和來電。

你沒有叫這些東西,但卻得應付這場突如其來的混練,電話響個不停、門口塞車、鄰居抗議...連你自己都沒辦法去休息!

餐廳= SSDP裝置;外送訂單= 偽造來源 IP 的請求;你家= 受害者 IP 攻擊目標;惡作劇的人= 真正發起的攻擊者

攻擊者不直接對你進行攻擊,而是透過餐廳幫它出手,讓一堆人一起來攻擊你,造成流量放大、來源難以追測並且你完全防不勝防!

因為這些餐廳都不知道「你」沒下單,所以他們還會反覆來電確認或要求付款,就像 SSDP 裝置會不停回應封包。

你可能一時應付不來,電話被打爆、門口阻塞...,這就是伺服器被 DDoS 攻擊癱瘓的情況。

如果你住的社區沒有警衛(防火牆) 幫你攔人,那這樣的攻擊會更嚴重。

情境二:假冒名字群發請求

你住在某個社區,有個惡作劇的人假冒你的名字寫了一封公開信:「我對任何產品都有興趣,歡迎大家把你們的傳單和產品手冊寄來我家,我會仔細閱讀!」這封信被他印了幾百份並寄給一堆商家、業務、直銷或廣告公司。

過了幾天你家信箱開始被塞爆,信箱裡面有一堆試吃券、房仲DM、美容院宣傳、保險業務名片...還有一堆你完全沒有要求的東西,你沒有請求這些資訊,卻被當作主動要求資料的對象,導致你收不到真正重要的信件、信箱被塞爆、鄰居還以為你開公司...等。

商家和廣告主= 支援 SSDP 的裝置(放大器);假冒的邀請信= 偽造來源 IP 的請求封包;你家= 受害者 IP 攻擊目標;大量傳單= SSDP 裝置的回應封包;惡作劇的人= 發起攻擊的攻擊者

每封「傳單」本來都不大,但數量一多就足以讓信箱爆炸,這就是放大攻擊。

你完全沒請求這些資料,卻被當作「自願接收者」= 反射攻擊的本質。

廣告商(SSDP 裝置) 不知道你是被害者,他們只是照規則回應而已。

如果你沒有過濾信件的保全人員(防火牆或 DDoS 防禦系統),你就只能每天痛苦地面對塞滿的信箱與垃圾資訊。

如何防禦 SSDP攻擊?

SSDP 攻擊 屬於反射型的放大 DDoS 攻擊,其防禦重點在於阻止設備被濫用作為放大器,加上攔截惡意放大流量進入伺服器。

關閉 SSDP / UPnP 功能

家用路由器、IoT 裝置、NAS 等設備若未使用 SSDP,建議關閉以避免被濫用。封鎖 UDP 1900 埠口

在防火牆封鎖來自外部或內部的 UDP/1900 封包,降低攻擊面。啟用 DDoS 防禦服務

使用雲端防護(如 CDN、清洗中心),可有效抵擋放大流量湧入。監控異常流量

透過流量分析或入侵偵測系統,辨識是否遭受 SSDP 類攻擊。導入放大器黑名單

匯入已知的 SSDP 放大器 IP 清單,自動封鎖常見攻擊來源。

SSDP 雖然設計初衷良善,但在缺乏認證與控管的情況下,極易被駭客利用。無論是企業或個人,定期檢查裝置設定與封鎖不必要的網路通訊埠,是防範 DDoS 攻擊的第一道防線。

延伸閱讀:

✔【DDoS攻擊】ACK 洪水攻擊 是什麼?

✔【DDoS攻擊】UDP 洪水攻擊是什麼?

✔【DDoS攻擊】QUIC洪水攻擊是什麼?原理、情境比喻與防禦方法

✔【DDoS攻擊】SYN 洪水攻擊是什麼?

✔【DDoS攻擊】ICMP 洪水攻擊是什麼?原理、情境比喻與防禦方法