HTTP/3是什麼?為什麼要需要新版本的 HTTP?未升級的網路安全隱患|Skycloud

HTTP/3 作為最新一代的網頁通訊協定,帶來了根本性的革新,捨棄沿用已久的 TCP,改用基於 UDP 的 QUIC 協定,大幅改善了延遲、封包阻塞與連線中斷等問題。本篇將深入解析 HTTP/3 是什麼、它如何演進、解決了哪些問題,以及為什麼網站若未升級可能面臨安全隱患與效能落後的風險。

➤ HTTP/3是什麼?

➤ TCP、UDP、QUIC 簡介

➤ QUIC是什麼

➤ HTTP版本

➤ 為什麼要更新HTTP

➤ 如果不升級成HTTP/3會怎樣

➤ HTTP/2的網路安全問題

➤ 如何防禦與避免DDoS攻擊?

➤ 騰雲運算DDoS解決方案

HTTP/3是什麼?

HTTP是「超文本傳輸通訊協定(HyperText Transfer Protocol)」,是全球網際網路數據通訊的重要基礎,HTTP是「使用者端(如:瀏覽器)」和「網站伺服器端」之間的請求和回應標準,簡單來說,HTTP 就是讓我們能夠瀏覽網頁、讀取圖片、觀看影片的關鍵通訊橋樑。

HTTP/3 是 HTTP 的第三個主要版本,於 2022 年由 IETF 正式標準化,是目前最新的 HTTP 協定版本。

與前一版本 HTTP/2 不同,HTTP/3 最重要的升級,是開始不依賴TCP(傳輸控制協定),而使用基於UDP(使用者資料包協定)的新協定QUIC,這項升級大幅提升了連線速度、資料傳輸效率與安全性,改善使用者的網路體驗。

TCP、UDP、QUIC 簡介

TCP:

傳輸控制協定 Transmission Control Protocol,具備錯誤控制與封包排序機制,但傳輸過程較慢,會有「隊頭阻塞」問題。UDP:

使用者資料包協定 User Datagram Protocol,非連線導向、傳輸快速,但不保證傳輸順序與可靠性。QUIC:

基於 UDP 的新型傳輸協定,結合 TCP 的可靠性與 UDP 的高速特性,並加入加密、多工傳輸、壅塞控制等現代化設計。

QUIC是什麼

QUIC 最初由 Google 於 2012 年提出,目標是改善 HTTP 傳輸效率,尤其是在高延遲或不穩定網路環境下。今日的 QUIC 已由 IETF 標準化,成為 HTTP/3 的傳輸基礎。

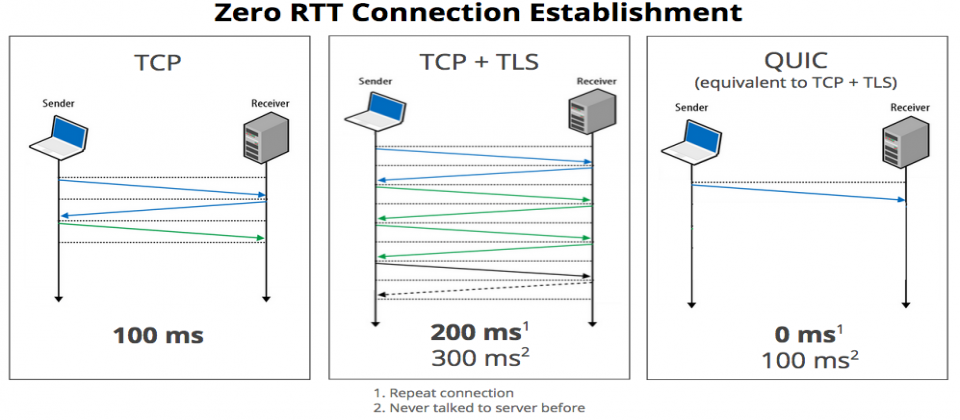

▲為了提升瀏覽速度,Google 基於 TCP 提出了 SPDY 協定(開放網路傳輸協定)以及 HTTP/2,Google 在Chrome 上實驗基於 UDP 的 QUIC 協議,傳輸速率減少到 100ms 以內。(圖片來源:Chromium Blog)

Google 採用 QUIC 後,連接速率能有效提升 75%

Google 搜尋採用 QUIC 後,頁面加載速度提升 3%

YouTube 採用 QUIC 後,緩衝次數減少達 30%

QUIC 不是任何內容的縮寫,但早期 Google 提出時曾稱其為 Quick UDP Internet Connections,現今 IETF 定義中並無官方全名。

QUIC 透過 UDP 協定在兩個端點之間建立多個多路連接,以達到在網路層淘汰 TCP 的目標,它是基於 UDP 的新傳輸層協定。(基於 UDP,不受 TCP 的連線與重傳限制)

支援多工傳輸,不同資料流彼此獨立。

建立連線與 TLS 加密一次完成,縮短握手時間。

支援連線遷移 (如行動裝置在 Wi-Fi 和行動數據間切換時不中斷)。

QUIC的目標包括降低連接和傳輸延遲,以及每個方向的頻寬估計,以避免壅塞 (更快的壅塞控制演算法,可靈活更新與優化)。

QUIC還將壅塞控制演算法移到了兩個端點的使用者空間,而不是核心空間,據稱這將使這些演算法得到更快的進步。

QUIC可以擴充正向錯誤校正(FEC),進一步提高預期錯誤的效能,這被視為協定演進的下一步。

HTTP版本

HTTP超文本傳輸通訊協定已經演化出了很多版本,如下:

HTTP/1.0

最早的版本,這是第一個在通訊中指定版本號的HTTP協定版本,HTTP/1.0 每次請求都建立一個新的 TCP 連線,效率低。HTTP/1.1

預設採用持續連接,能很好的配合伺服器工作,更支援以管道方式在同時傳送多個請求,以便降低線路負載,提高傳輸速度,HTTP/1.1能持久連線,但仍有「隊頭阻塞」問題。HTTP/2

於2015年5月作為網際網路標準正式發布。

引入多工 Multiplexing (表示在一個頻道上傳輸多路訊號或資料流的過程和技術)緩解了應用層的隊頭阻塞問題,但 TCP 層仍存在封包阻塞的可能;同時加入 Header 壓縮與伺服器推送,但仍使用TCP協定,無法根除封包阻塞的問題。HTTP/3

最新版本,於2022年6月標準化為RFC9114,不依賴 TCP,改用 QUIC,解決 HTTP/2 在 TCP 上的延遲與瓶頸問題,連線更快、更安全、適應性更高。

目前 HTTP/3 已是主流瀏覽器所支援的技術,如 Chrome、Firefox 或 Safari 等,而大型網站和 CDN 也已部屬 HTTP/3,如 Google、Facebook 和 Cloudflare 等,都採用 HTTP/3 作為標準。

| 版本 | 發布年份 | 主要特色 |

|---|---|---|

| HTTP/1.0 | 1996 | 每個請求開啟一條 TCP 連線,效率低 |

| HTTP/1.1 | 1997 | 持久連線、管道化請求,但仍受 TCP 阻塞影響 |

| HTTP/2 | 2015 | 多工傳輸、Header 壓縮、仍基於 TCP |

| HTTP/3 | 2022 | 採用 QUIC、連線快速、安全性更高、解決封包阻塞問題 |

為什麼要更新HTTP

為什麼要更新 HTTP 版本?

從 HTTP 一路更新到 HTTP/3,主要是為了解決以往的幾個重大瓶頸和限制:

消除隊頭阻塞

由於 TCP 的特性,導致當一個封包遺失時,整個連線都必須等待重傳,造成延遲。而 HTTP/3 上的 QUIC,讓每個資料流獨立傳輸,不互相干擾。

更快速的連線建立與資料傳輸

HTTP/3 結合 TLS 1.3,加密與握手同時完成,略了傳統 TCP + TLS 的雙重握手,節省往返延遲(RTT),在移動裝置與低品質網路下,效能明顯提升。更好的安全性與現代化設計

QUIC 強制使用加密傳輸,協定本身即支援安全性與隱私設計。支援連線遷移

用戶從 Wi-Fi 切換到 5G 或從家中移動到戶外時,不會中斷連線,提供更穩定的使用者體驗。隨技術演進而更容易更新與優化

QUIC 的壅塞控制與重傳策略,運作於使用者空間,而非核心空間,使得新技術能更快部署與調整。

HTTP/3 不僅是 HTTP 版本號的更新,更是從傳輸層徹底革新的一次重大進步。

如果不升級成HTTP/3會怎樣

目前還有部分網站未升級使用 HTTP/3,而仍在使用 HTTP/1.1 或 HTTP/2,若長期不升級為 HTTP/3,則可能發生某些問題。

連線延遲過高

HTTP/1.1 和 HTTP/2 都建立在 TCP 協定之上,TCP 在建立連線時需要三次握手(客戶端發送SYN、服務器回應SYN-ACK、客戶端確認ACK),且資料傳輸過程中若有封包遺失,整個傳輸需等待重傳。

這在行動網路或高延遲環境下尤其明顯,導致網頁加載時間變慢、使用者體驗不佳。隊頭阻塞問題

即使 HTTP/2 已支援多工傳輸,但 TCP 的設計限制,導致只要某個資料封包延遲或遺失,其他後續封包也會被阻塞,造成傳輸效率下降;而 HTTP/3 使用 QUIC 協定,能真正做到串流之間彼此獨立,不會互相卡住。行動裝置體驗差

現代使用者大量透過手機存取網路,經常在不同網路之間切換(如 Wi-Fi 與 4G/5G)。

TCP 無法支援連線遷移,使用者在切換網路時很可能導致連線中斷、影片重新緩衝或重新載入;而 HTTP/3 可在不重新連線的情況下繼續傳輸,大幅提升穩定性。安全性落後

HTTP/3 強制整合 TLS 1.3 加密通訊,更難被中間人攻擊(Man-in-the-Middle Attack)。如果不升級,仍使用舊版加密協議或無法支援 TLS 1.3,將無法達到最新的安全標準。

被主流平台逐漸淘汰、SEO劣勢

大型平台,如 Google、YouTube、Facebook…等已全面支援 HTTP/3,並可能針對支援新協定的裝置與網站進行優化,長期不支援 HTTP/3 的網站可能會在 SEO 表現、網站載入速度評比等方面處於劣勢。

HTTP/2的網路安全問題

根據 2023/10 的 DDoS 資安新聞報導:iThome|HTTP/2協定漏洞帶來史上最大DDoS攻擊流量,Google、Cloudflare與AWS皆創紀錄

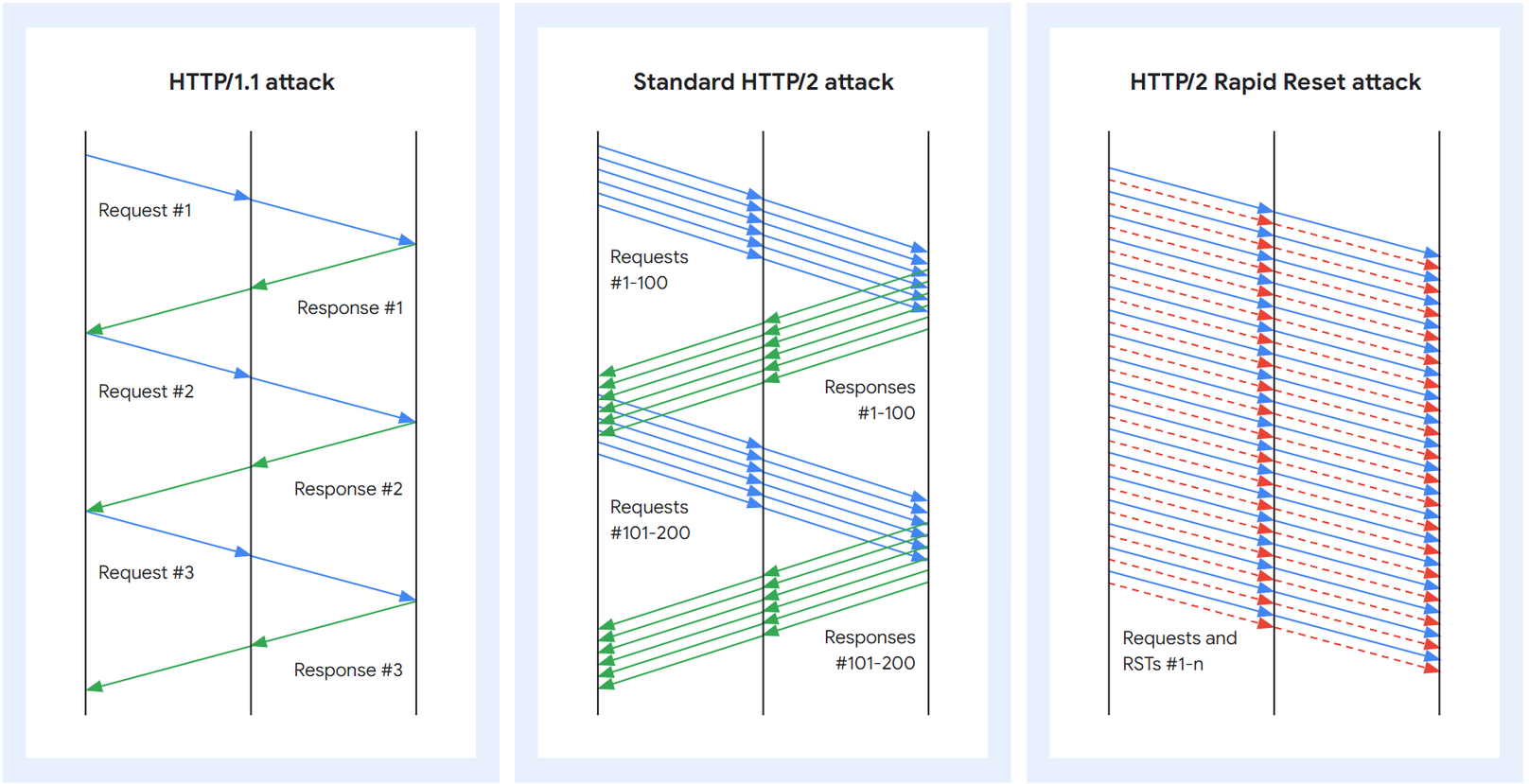

「存在於HTTP/2中的CVE-2023-44487漏洞可導致快速重置攻擊,它利用HTTP/2中的多工串流功能,發送大量的請求且立即取消,因而造成伺服器端的大量工作負載,卻只需要少量的攻擊成本」

這波大型的 DDoS 攻擊,結合了殭屍網路與 HTTP/2 漏洞,使得 DDoS 以前所未有的速度放大了攻擊請求。

▲圖片來源:Google

如何防禦與避免DDoS攻擊?

隨著 HTTP/2 CVE-2023-44487 這類漏洞的出現,以及HTTP 協定被濫用進行大規模攻擊的情況日益頻繁,網站管理者與企業建議採取多層次的防禦策略來降低風險。

HTTP/2 雖具多工能力,但 HTTP/2 架構仍易被濫用為攻擊放大器,尤其在 HTTP/2 Rapid Reset 攻擊中,攻擊者可透過大量開啟/取消串流,迫使伺服器資源耗盡。

HTTP/3 採用的 QUIC 設計在控制串流成本與緩解此類濫用上,更具彈性,有助於提升整體抗攻擊韌性。

➤啟用 HTTP/3 並關閉受攻擊協定版本

如果網站已經支援 HTTP/3,可以考慮在CDN或伺服器上降低 HTTP/2 的優先使用順序。

若未使用 HTTP/2 所提供的服務或需求,可以考慮暫時停用或限制連線數,避免漏洞被利用。

➤使用 CDN

部署 Cloudflare 或 騰雲運算...等具備 DDoS 防護能力的 CDN,可以分散攻擊流量,並在最前線攔截惡意請求;多數 CDN 也有更新防範 HTTP/2 Rapid Reset (HTTP/2 通訊協定中的一個瑕疵) 類型攻擊。

➤設定速率限制與流量異常偵測

可以透過 WAF 防火牆設定單個 IP 請求速率限制(Rate Limiting)與阻擋特定使用者或 URL 過高的訪問頻率。

➤持續監控與定期壓力測試

使用流量監控工具,定期監控連線數量、延遲與錯誤機率,並定期執行模擬攻擊的壓力測試,驗證網站承受力與防禦機制是否有效。

騰雲運算DDoS解決方案

騰雲運算的 DDoS 防禦解決方案具備以下優勢。

➤全方位監控與支援

騰雲運算的 DDoS 雲端防禦服務提供 7 天 24 小時提供全方位技術監控與支援,幫您監控網站流量,並在遭受攻擊時即時做出反應。

➤智能檢測機制

騰雲運算獨家「感知監控,智能調度」技術能有效辨識、過濾正常流量與惡意攻擊流量,根據網路封包的特徵質,提前偵測異常或不明來源的流量,自動過濾並阻斷連線,提供企業高效且可靠的 DDoS 防禦服務。

➤有效防禦各種類型 DDoS/ CC 攻擊

騰雲運算擁有專業的研發團隊,專注 Anti-DDoS/ CDN 技術研發以及提升服務品質,滿足不同企業的需求,成功協助亞洲超過 200 多家企業防禦各種類型的 DDoS/ CC 攻擊,受到一致的肯定與信任。

騰雲運算的 DDoS/CC 防禦服務,為您的網路業務提供強大的安全保障,立即點擊下方按鈕,與我們聯繫,預約體驗騰雲運算專業的防禦能力。

參考資料:

維基百科|TCP傳輸控制協定

維基百科|使用者資料報協定

維基百科|QUIC

騰雲運算|什麼是TCP、UDP協議?

CSDN|为什么UDP有时比TCP更有优势?

騰雲運算|DDoS懶人包|帶你了解常見的DDoS攻擊手段與DDoS防禦策略!