【DDoS攻擊】Smurf 攻擊是什麼?原理、情境比喻與防禦方法|Skycloud

Smurf 攻擊是一種典型的反射型放大 DDoS(分散式阻斷服務) 攻擊,攻擊者利用 ICMP 協定與 IP 廣播特性,誘使大量主機對目標發送回應封包,造成目標網路頻寬與資源耗盡,最終導致服務中斷。

➤Smurf 攻擊

➤Smurf 攻擊運作原理與流程

➤Smurf 攻擊情境

➤如何防禦 Smurf 攻擊

Smurf 攻擊

Smurf 攻擊屬於 OSI 模型第三層網路層的 DDoS (分散式阻斷服務) 攻擊方式之一,同時也是 ICMP攻擊 的一種變形形式。攻擊者會利用 IP 廣播特性 和 ICMP (網際網路控制訊息通訊協定) 對目標伺服器發動 DDoS 攻擊。

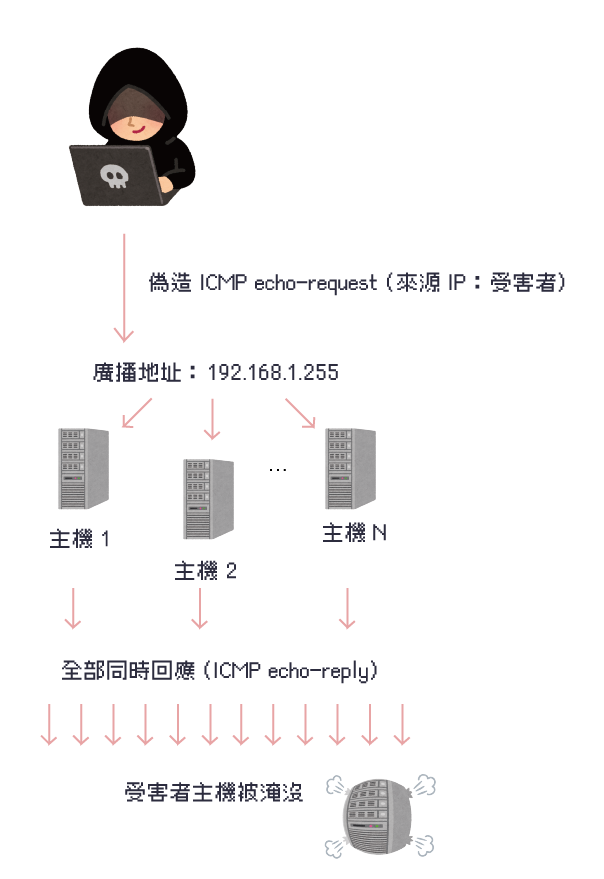

攻擊者會偽造受害者 IP 發送大量 ICMP echo-request (也就是 ping 封包) 給廣播地址,讓區段內所有主機同時對受害者發送回應,導致目標系統被 ICMP 回應的封包淹沒(封包洪流造成資源耗盡),造成資源耗盡或網路癱瘓的狀態。

雖然 Smurf 攻擊在現代較少見,因多數設備已預設封鎖 ICMP 廣播回應,但在未更新的老舊設備或設定錯誤的內部網段中,仍可能成為攻擊目標或放大器。

Smurf 攻擊運作原理與流程

Smurf 攻擊 是一種典型的「反射型放大攻擊」,透過偽造來源 IP 並利用網路廣播機制,讓大量第三方主機設備在無意中共同攻擊目標。以下是 Smurf 攻擊的運作方式。

偽造來源 IP

攻擊者會構建大量的 ICMP echo-request 封包,也就是 ping 封包,但這些封包的來源 IP 位址是偽造成目標受害者的 IP,其目的是為了讓其他主機誤以為是受害者發起的請求。發送封包到廣播地址

這些偽造來源 IP 的 ping 封包會被送往特定網路區段的 IP 廣播地址,如 192.168.1.255,這表示「請整個網路區段的所有主機都收到這個封包」,也就是說有多少個聯網裝置,就會增加多少的請求。所有主機同時回應

當這些主機都收到 ICMP echo-request 時,就會依照預設設定,自動向來源 IP 回傳 ICMP echo-reply,也就是受害者 IP 位址。流量被放大

Smurf 攻擊的可怕之處就在於攻擊者只需要發出少量的封包,就可以讓每一個廣播 ping 引發多台主機的同步回應,最終實際流量可以呈現數十倍到數百倍的放大攻擊,這讓攻擊者只需要很少的資源,就能造成大規模的 DDoS 阻斷服務效果。導致服務中斷

大量的 ICMP 回應會造成受害者主機網路頻寬耗盡、處理資源過載、網路設備阻塞,並且對外無法線上服務,造成拒絕服務的效果。

Smurf 攻擊情境

我們來用生活情境比喻Smurf 攻擊,這樣讀者可以更容易地了解Smurf 的攻擊方式。

情境一:大樓的虛假廣播

你住在一個大樓裡,攻擊者在半夜打電話到大樓的廣播系統(就像網路中的廣播地址),對整棟樓喊話說:「大家好,我是508室的小明,請大家現在都打電話給我!」結果...

每一戶人家都聽到了這段廣播,就照做打電話給 508 小明。

其實小明什麼都沒做,但電話瞬間被數十至數百戶的鄰居來電灌滿,有多少戶人家,小明就得接多少次,根本接不完。

小明的電話當機,甚至他家的網路也被拖垮,完全無法正常使用。

這就是 Smurf 攻擊的本質,攻擊者會偽裝成小明(你),透過廣播讓整個社區(網路區段)的人不知情地幫他一起癱瘓你。

情境二:惡作劇生日派對

你是一個上班族,某天早上剛到公司,門口就湧入了一大堆外送員、氣球店、蛋糕店...等,每個人都說:「你不是說今天是你生日,要我們一起來幫你慶祝嗎?」其實...

今天根本不是你生日,甚至你根本沒有叫這些人。

有人假冒你的名字,到處通知商家說你今天要辦派對。

所有商家收到通知後,同一時間湧向你這裡。

你只能忙著應付大量的陌生人導致無法正常工作,甚至被質疑濫用公司資源。

這就是 Smurf 攻擊,攻擊者會假冒你叫人來(偽造來源IP並冒充目標主機),廣邀各種服務上門(對廣播地址發送 ICMP 封包),然後大量的店家同時出現(多台主機同時發送 echo-reply),導致你被淹沒無法正常工作(目標主機被癱瘓、服務中斷)。

為什麼Smurf 攻擊有效?

為什麼Smurf 攻擊會這麼有效?這是因為...

廣播系統會一次傳給所有人(網路區段內所有主機)

大家都以為是「你」發出請求,所以都回應你

攻擊者根本不用親自動手,就能讓你當機 (被反射攻擊)

這就是 Smurf 攻擊,用「假身分」喚起整個網路區段對你狂轟亂炸、癱瘓主機。

如何防禦 Smurf 攻擊

Smurf 攻擊是典型的 反射加上放大 DDoS 攻擊,主要利用 ICMP 與廣播地址特性,因此防禦的重點會在阻擋廣播回應、防偽造 IP 封包 以及啟用專業防禦設備或服務。不過,這種Smurf 攻擊所利用的漏洞在現代大多已經得到了解決,但在少部分有限的舊系統中,仍可能需要套用防護技術。

關閉廣播回應

禁用主機與路由器對 ICMP 廣播封包的回應。阻擋偽造 IP

在防火牆或 ISP 設定只接受合法來源 IP 封包。使用 Anti-DDoS 解決方案

如 CDN、防禦雲服務,過濾異常流量。設防火牆規則限制 ICMP 封包

對 ICMP 封包設速率限制或封鎖異常流量。更新設備韌體與系統

確保不成為攻擊放大器,防止被利用。

延伸閱讀:

✔【DDoS攻擊】ACK 洪水攻擊 是什麼?

✔【DDoS攻擊】UDP 洪水攻擊是什麼?

✔【DDoS攻擊】SYN 洪水攻擊是什麼?

✔【DDoS攻擊】ICMP 洪水攻擊是什麼?原理、情境比喻與防禦方法