HTTP攻擊是什麼?網站變慢可能是HTTP攻擊!DDoS洪水型攻擊解析|Skycloud

網站突然變慢、後台資源暴增卻找不到問題?這可能不是系統錯誤,而是正在遭受 HTTP 洪水攻擊!

HTTP攻擊是什麼

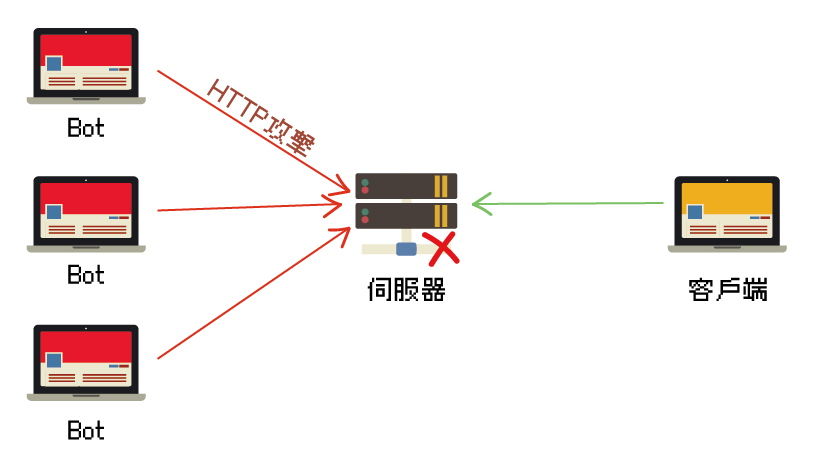

HTTP 攻擊 是 DDoS 阻斷服務攻擊手法的一種,HTTP 攻擊 是透過大量合法,但異常且頻繁的 HTTP 請求,比如建立大量連線或提交大量網站表單,使網站和伺服器因請求達到飽和,且再無法回應正常使用者之流量後,形成阻斷服務,拒絕來自正常使用者的其他請求,最終耗盡網站和伺服器資源。

HTTP攻擊 與其他 DDoS 攻擊的差別,在於 HTTP 攻擊是攻擊 開放式系統互聯模型(OSI) 中的第七層應用層(Application Layer),而非第三第四的網路層攻擊。

當遭受到 HTTP攻擊 時,可以發現網站會突然變慢或當機、後臺出現大量可疑 IP 或不常見 User-Agent 訪問、顯示短時間內大量的 POST 和 GET 請求,以及CPU/ RAM使用率飆升,在這些情況下,我們可以初步判斷網站及伺服器似乎正遭受到 DDoS 的 HTTP攻擊。

※POST請求:用於傳輸機密或大量資料(如帳號註冊、文件上傳)。

※GET請求:用於查詢、獲取資料(如讀取網頁、查詢 API)。

常見的HTTP攻擊類型

HTTP 攻擊是屬於 OSI 模型中的第七層應用層攻擊,特別難以防禦,因為這些 HTTP 攻擊會模擬真實使用者的行為,導致不容易用傳統的防火牆或黑名單機制阻擋,要防禦這些,必須結合行為分析、流量限制、防止機器人技術,以及 CDN 和 WAF 防火牆的應用。

HTTP 攻擊有許多方式,以下是常見的 HTTP 攻擊類型。

HTTP GET Flood 攻擊

攻擊者發送大量 GET 請求,請求網站上的靜態或動態資源,如圖片、CSS和首頁...等內容。

特點:

模擬正常瀏覽行為,難以區分真假訪問與請求。

請求速度快、流量大,容易造成網站伺服器處理能力耗盡。

影響:

網站伺服器過載,使用者無法正常訪問網站。

主機頻寬被消耗殆盡。

HTTP POST Flood 攻擊

透過發送大量 POST 請求(通常是表單提交),使後端伺服器需要消耗更多的資源解析、驗證與資料處理。

特點:

比 GET 更耗資源,因為會觸發後端處理、資料庫查詢...等。

攻擊行為容易偽裝成註冊、登入、留言...等操作。

影響:

應用伺服器 CPU、記憶體被迅速佔滿。

資料庫連線爆滿,導致系統崩潰。

Slowloris 慢連線攻擊

攻擊者會開啟大量 HTTP 連線,但故意不完成資料傳送,維持連線、佔用網站伺服器資源。

特點:

單一 IP 就能發起攻擊,不需大量殭屍網路。

攻擊封包流量小,難以被傳統防火牆察覺。

影響:

連線佔滿網站伺服器允許的最大連線數。

正常使用者無法連線進入,網站看似閒置但其實已經被癱瘓。

HTTP Header Flood / Random URL Flood

透過不斷更換 User-Agent、Referer、URL 等標頭與參數來發送大量請求,逼迫伺服器處理更多不必要的變數。

特點:

模擬成爬蟲、使用者點擊或第三方跳轉流量。

無法透過簡單的 IP 封鎖解決。

影響:

快取機制失效(Cache Busting)。

增加後端負擔與紀錄分析難度。

※User-Agent:使用者代理,代表使用者行為的程式。

※Referer:HTTP參照位址,用來表示從哪的連結到目前的網頁。

※URL:統一資源定位符,俗稱網頁位址,簡稱網址,是網際網路上標準的資源的位址。

CC攻擊 Challenge Collapsar

攻擊者會利用殭屍網路不斷的模擬正常使用者訪問動態頁面,並大量的向伺服器發送HTTP請求,造成伺服器來不及給予回應而造成CPU資源耗盡。

特點:

請求具有真實用戶行為特徵(如登入態、Referer 合理)。

大多來自多個 IP,分佈式發動,難以封鎖。

影響:

導致網站資料庫過載或 PHP/Java 執行緒耗盡。

對動態頁面服務傷害極大,甚至導致整個網站服務癱瘓。

HTTP Range Attack

攻擊者透過 HTTP Range 標頭請求多段資料,雖流量小,卻能大量耗費伺服器資源。

特點:

攻擊流量小,但伺服器需大量處理。

針對大檔案,如影片、PDF或音檔...等,特別有效。

影響:

大幅提高磁碟輸入與輸出 和 CPU 使用率。

導致大檔案無法下載或伺服器資源耗盡。

※HTTP Range 標頭是用於 客戶端向伺服器請求資源的某一部分或多個部分 的請求標頭。它允許客戶端指定希望獲取的資料範圍,而不是下載整個資源。

Slow POST / RUDY(R-U-Dead-Yet) 攻擊

對 POST 請求,透過異常緩慢的傳送 POST 資料,讓伺服器保持連線等待資料完成來佔用網站伺服器。

特點:

極其隱蔽且耗資源,伺服器會持續等待請求完成。

影響:

一台電腦可癱瘓整個表單提交系統。

造成連線佔滿,其他正常請求遭延遲或拒絕。

HTTP攻擊的影響

當網站遭到 HTTP 攻擊時,影響可能非常嚴重,尤其是這些 HTTP 攻擊是透過請求模擬正常流量導致它看起來「很正常」,因此 HTTP 攻擊會更難偵測與防禦。

網站無法正常服務

HTTP 攻擊的目的與多數 DDoS目的相同,是為了讓網站和伺服器資源,如CPU、記憶體和網路頻寬被耗盡,而造成阻斷服務、無法使用的目的,除此之外還可能造成...

網站回應緩慢,甚至無法連線。

用戶端請求造成排隊,超時未回應。

系統服務崩潰,需要工程人員手動重啟或干預。

這些使網站和系統無法正常服務的影響,對電子商務、金融平台、政府機構...等高度依賴網站可用性服務的平台,後果非常嚴重。

營收損失與業務中斷

HTTP 攻擊對於許多網站來說,影響非常的龐大,可能導致網站...

支付流程中斷,造成金流損失。

顧客無法完成交易,轉向競爭對手消費。

客戶無法使用系統,影響續約與信任。

尤其是電子商務平台,若在電商促銷活動等高峰期間,如雙11或周年慶時,遇到 HTTP 攻擊,短短幾小時就可能造成數十至上百萬的營收損失。

後端資源過載

HTTP 攻擊會觸發後端邏輯執行,可能造成...

當POST請求或帶有複雜參數的GET請求時,應用伺服器可能負載過重。

資料庫查詢大量增加,造成資料庫伺服器的CPU爆滿或連線數耗盡。

Redis、Memcached等快取層資源耗盡,影響整體效能。

即使前端靜態內容透過CDN加速,動態頁面還是可能被壓垮。

※Redis:Redis 是一個in-memory 的key-value database,因此常常被用在需要快取(Cache)一些資料的場合,可以減輕許多後端資料庫的壓力。

※Memcached:Memcached 是分散式的開放原始碼記憶體內鍵值存放區。

使用者體驗下降

即使 HTTP 攻擊未完全癱瘓網站,如此仍會造成用戶端...

開啟頁面時延遲變長。

多次重試才能進入頁面。

表單提交失敗或回應異常。

當使用者在使用網站的線上服務時,這些狀況可能會導致使用者失去耐心並離開,同時還可能降低品牌忠誠度和滿意度。

SEO排名下降

HTTP 攻擊可能導致SEO排名下降的情況,因為...

網站長時間無法回應搜尋引擎爬蟲。

回傳大量5xx錯誤(伺服器沒有辦法完成有效的請求)。

使用者大量跳出網站,使網站跳出率大增。

這些不穩定的原因都有可能會導致搜尋引擎排名下降、影響排名,導致長期流量下降。

品牌信任受損與公關危機

若網站經常無法使用,使用者與媒體會質疑品牌網站的安全與穩定性...

顧客轉向競爭對手使用其服務或消費。

在社群媒體上造成負面評論。

對公司造成聲譽損失和形象受損。

若為上市櫃公司還可能影響股價。

總結|HTTP攻擊防禦的重要性

在現代,網站已經是品牌形象經營、銷售運營和提供服務不可或缺的平台,隨著 DDoS/CC 攻擊的威脅層出不窮,網路安全也逐漸受到重視。

作為 DDoS 攻擊的方式之一的 HTTP 攻擊,是網站最常見也最難防禦的攻擊形式之一,HTTP 攻擊不僅會模擬正常使用者行為、容易繞過傳統防火牆,更會直接耗盡網站後端資源、導致服務中斷,進而影響營收、品牌信譽和使用者體驗...等。因此建置有效的 HTTP 攻擊防禦機制,不再是可有可無的選項,而是每個網站運營者必要的工作。

透過導入 WAF、防機器人機制、流量行為分析與 CDN …等,HTTP 攻擊防禦措施,則可以大幅提升網站的穩定性與抗壓能力。

網站應用程式防火牆(WAF):能分析 HTTP 請求內容,阻擋惡意請求模式。

CDN 與快取機制:可分擔請求壓力,過濾部分攻擊流量。

防機器人技術:辨識非人類流量,進行挑戰或封鎖。

速率限制與行為分析:根據 IP 或 Session 行為進行風險判斷與限流。

騰雲運算提供DDoS攻擊解決方法

全方位監控與支援:

騰雲運算的 DDoS 雲端防禦服務提供 7 天 24 小時提供全方位技術監控與支援,幫您監控網站流量,並在遭受攻擊時即時做出反應。智能檢測機制:

騰雲運算獨家「感知監控,智能調度」技術能有效辨識、過濾正常流量與惡意攻擊流量,根據網路封包的特徵質,提前偵測異常或不明來源的流量,自動過濾並阻斷連線,提供企業高效且可靠的 DDoS 防禦服務。有效防禦各種類型 DDoS/CC 攻擊:

騰雲運算擁有專業的研發團隊,專注 Anti-DDoS/CDN 技術研發以及提升服務品質,滿足不同企業的需求,成功協助多家企業防禦各種類型的 DDoS/CC 攻擊,受到一致的肯定與信任。

參考資料:

✔ Cloudflare|什麼是 HTTP 洪水 DDoS 攻擊?

延伸閱讀:

✔ CC攻擊是什麼?看似正常流量的攻擊也能癱瘓網站!CC攻擊特徵、影響與防禦

✔ HTTP/3是什麼?為什麼要需要新版本的 HTTP?未升級的網路安全隱患

✔ DDoS懶人包|帶你了解常見的DDoS攻擊手段與DDoS防禦策略!

✔ 哪些網站或系統容易被DDoS攻擊?容易被DDoS攻擊的網站類型風險與防禦