【DDoS攻擊】SYN 洪水攻擊是什麼?|Skycloud

SYN 洪水攻擊(SYN Flood) 是一種常見卻不易察覺的 DDoS 攻擊手法。攻擊者利用 TCP 協定在建立連線過程中的設計漏洞,透過大量連線請求佔用伺服器資源,導致系統無法回應正常使用者的請求。

➤SYN 洪水攻擊

➤SYN 洪水攻擊運作原理

➤SYN 洪水攻擊情境

➤如何防禦SYN 洪水攻擊

SYN 洪水攻擊

SYN 洪水攻擊(SYN Flood) 是 DDoS 攻擊的手法之一,是位於 OSI 模型第四層傳輸層的 DDoS 攻擊手法,透過濫用 TCP 協定在建立連線時的三次握手流程來耗盡伺服器的資源,使其無法處理正常的連線請求。

攻擊者透過重複傳送一系列大量的 TCP SYN 封包連線請求到目標網站及系統伺服器,但卻不接受伺服器提出的連線邀請,淹沒伺服器上所有可用的連接埠,使目標裝置回應緩慢或完全不回應正常使用者的合法流量。

這類攻擊會導致網站或服務系統變得極度緩慢甚至完全癱瘓,對依賴線上交易或即時應用的企業影響尤為嚴重,常見防禦方式包括啟用 SYN Cookies、縮短 TCP 逾時設定值、使用防火牆或具備抗 DDoS 功能的流量清洗服務。

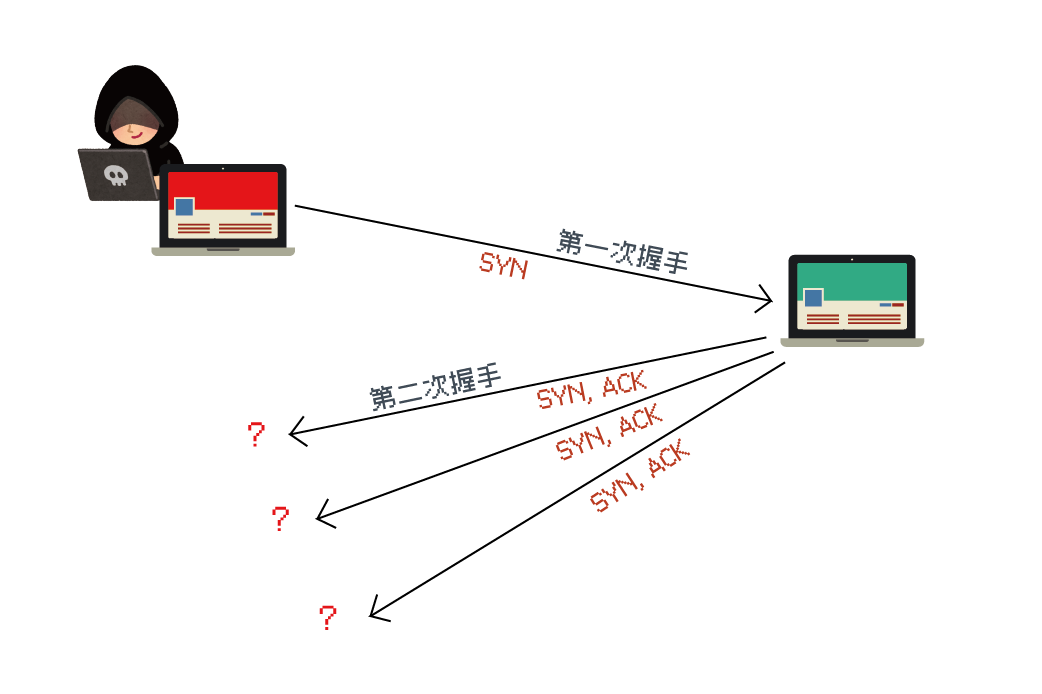

SYN 洪水攻擊運作原理

SYN 洪水攻擊是利用 TCP 連線的三次握手流程特性進行的攻擊。

在正常的 TCP 連線建立流程中會經過三個步驟:

Client 傳送 SYN 封包 請求建立連線

Server 回應 SYN-ACK 封包

Client 回傳 ACK 封包 完成連線建立

而在 SYN 洪水攻擊中,攻擊者的攻擊方式如下:

攻擊者大量發送 SYN 封包(通常使用偽造 IP)

Server 回應 SYN-ACK 並保留資源等待 ACK(第三步)

攻擊者不回應,造成半開連線堆積

系統資源被耗盡,合法連線被拒絕或延遲

SYN 洪水攻擊情境

我們用簡單的比喻來了解 SYN 洪水攻擊是什麼。

情境一:餐廳訂位陷阱

你是一間餐廳的老闆,每天營業前都會接收到電話訂位,如果有人打電話來訂位,你會先保留一個座位,等對方到店確認後才真正安排入座。

這時,小明(攻擊者)來惡意搗亂

小明假裝是不同的人,不斷打電話來訂位(就像發送大量 SYN 封包)

每次你都得保留一個座位(伺服器保留資源等三向交握完成)

但這些人從來都沒有出現(沒有回傳 ACK 封包)

很快你的座位就被「預約滿了」,雖然實際上一個客人都沒來

真正想吃飯的客人打電話來,你只能說:「不好意思,今天已經滿了」

這就是 SYN 洪水攻擊的情境!攻擊者利用假連線,把系統資源佔滿,導致真正的使用者無法連線或服務中斷。

情境二:郵局亂領號碼牌

你去郵局辦事情,門口有一台號碼機,只要按下按鈕,就會列印一張號碼牌,等叫到號碼就可以辦理業務。

這時,來了一群惡作劇的人

他們不是真的要辦事,而是不斷狂按號碼機,領走上百張號碼牌(就像攻擊者發送大量 SYN 封包)

郵局的櫃檯人員只看到號碼的隊伍滿滿,但叫了很多號碼卻都沒人來(半開連線等待 ACK)

為了謹慎,郵局人員還是得等一段時間才略過這些號碼(等待連線逾時)

結果真正需要辦事情的你,雖然人在現場,卻得等非常久,甚至根本無法拿到號碼牌。

這種情況下,郵局的「服務流程」就被大量假號碼霸佔了,導致正常人無法順利使用。

這正是 SYN 洪水攻擊的本質:以大量未完成的請求佔據資源,讓系統拒絕服務於真正的用戶。

如何防禦SYN 洪水攻擊

SYN 洪水攻擊主要是針對 TCP 三次握手機制設計的資源消耗型攻擊,因此防禦方式重點在於,避免系統資源被大量半開連線佔滿及快速識別異常流量並阻擋。SYN 洪水攻擊會佔用伺服器連線資源,導致系統無法處理正常請求。

啟用 SYN Cookies

利用特殊加密技術,不在連線完成前分配資源,有效避免資源被半開連線耗盡。縮短 TCP 逾時時間

減少等待未完成連線的時間,讓系統更快釋放資源。限制連線頻率

防火牆或入侵防禦系統可限制單一 IP 發送 SYN 封包的速率,降低攻擊效果。部署 DDoS 防護服務

遭遇大規模攻擊時,可透過雲端 DDoS 防禦(如 CDN 或清洗服務)攔截惡意流量。

現代大多數 SYN 洪水攻擊並非單一裝置所為,而是透過殭屍網路操控成千上萬台被感染的設備共同發動,來源 IP 分散且不易追蹤,防禦難度大幅提高。因此企業需採用具備全域偵測與即時防護的 DDoS 防禦方案,才能有效應對。

綜合來說,面對 SYN 洪水攻擊應採取多層次防禦策略,從系統設定到網路邊界防護,搭配雲端 DDoS 緩解服務,可大幅降低攻擊風險。

延伸閱讀:

✔DDoS懶人包|帶你了解常見的DDoS攻擊手段與DDoS防禦策略!

✔【DDoS攻擊】UDP 洪水攻擊是什麼?

✔【DDoS攻擊】ACK 洪水攻擊 是什麼?

✔低速緩慢攻擊是什麼?DDoS攻擊手法介紹

✔HTTP攻擊是什麼?網站變慢可能是HTTP攻擊!DDoS洪水型攻擊解析