低速緩慢攻擊是什麼?DDoS攻擊手法介紹|Skycloud

在眾多 DDoS 攻擊手法中,有一類不靠高流量、卻能悄悄癱瘓伺服器的攻擊方式,那就是「低速緩慢攻擊」。

➤什麼是低速緩慢攻擊?

➤低速緩慢攻擊的攻擊原理

➤常見的低速緩慢攻擊有哪些?

什麼是低速緩慢攻擊?

「低速緩慢攻擊」是一種很難被監控偵測的 DoS 或 DDoS 攻擊。

低速緩慢攻擊 與傳統的大流量暴力攻擊不同,攻擊者會與伺服器建立許多速度相當緩慢的連線,這些流量並不會立即佔用伺服器的網路頻寬或 CPU 資源,甚至低速緩慢攻擊 所產生的流量難以和正常流量做區分,因此低速緩慢攻擊可能會在很長一段時間內不被發現,同時拒絕或減慢真正使用者與網站連線並使用其服務。

由於連線速度非常緩慢,因此當所有緩慢連線同時向伺服器傳輸資料或發送請求時,就會讓伺服器的回應時間變長,最終用盡伺服器所有資源。

低速緩慢攻擊的特色:

傳輸速率低並看似正常、難以偵測與過濾、持續占用伺服器連線資源。

※DoS/ DDoS:

阻斷服務攻擊/ 分散式阻斷服務攻擊,是一種利用大量異常的流量,導致伺服器和網站無法正常運作的惡意網路攻擊手法。

低速緩慢攻擊的攻擊原理

其他 DoS 或 DDoS 會在短時間內,發送海量的流量來暴力攻擊網站和伺服器,相較之下,低速緩慢攻擊這類型的 DoS/ DDoS 攻擊項目標發送的惡意流量少,不會立即占用大量的資源,並且這些流量看起來「很正常」,能夠避免產生或觸發安全警報,同時阻止真正的使用者使用服務,這就是透過非常慢、但足以防止伺服器逾時的速度傳輸資料完成。

低速緩慢攻擊通常專門針對 HTTP 或 TCP流量來執行。

常見的低速緩慢攻擊有哪些?

低速緩慢攻擊是一種透過極低的資料傳輸速度、長時間占用連線資源,使目標伺服器無法服務其他使用者,並且流量小但破壞力強還難以偵測的攻擊方式。

低速緩慢攻擊有三種常見的類型。

Sockstress 攻擊

Sockstress 攻擊 是一種利用 TCP 協定堆疊漏洞進行的資源耗盡攻擊,它透過發送特製的封包操控 TCP狀態,如保持連線但不傳資料,或是設置極小的 TCP 接收窗口大小...等,使目標伺服器維持大量未完成或無效的 TCP 連線,建立無期限連線。

效果:大量佔用連線佇列與記憶體資源,最終導致服務癱瘓。

特色:幾乎不需要高頻寬、可繞過 SYN cookies 等基本防禦、屬於低層級的協定攻擊(TCP 層)

Slowloris 攻擊

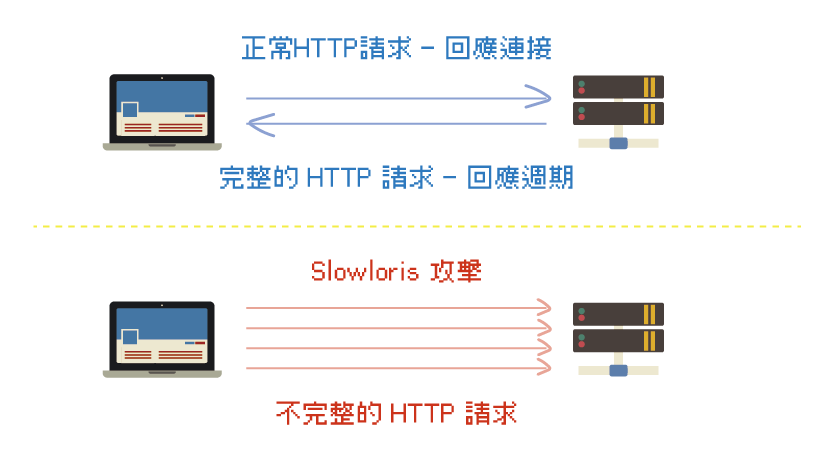

Slowloris 攻擊 針對網站伺服器設計,透過持續發送不完整的 HTTP 請求標頭,例如每隔幾秒只傳送一行,這會導致伺服器保持連線開啟等待資料完成。

效果:耗盡伺服器可同時處理的連線數,導致其他正常使用者無法順利連線。

特色:使用極低頻寬即可發動攻擊、連線行為模仿正常請求並難以判斷是否為惡意性、屬於OSI 模型中的 Layer7 應用層攻擊

R.U.D.Y. 攻擊

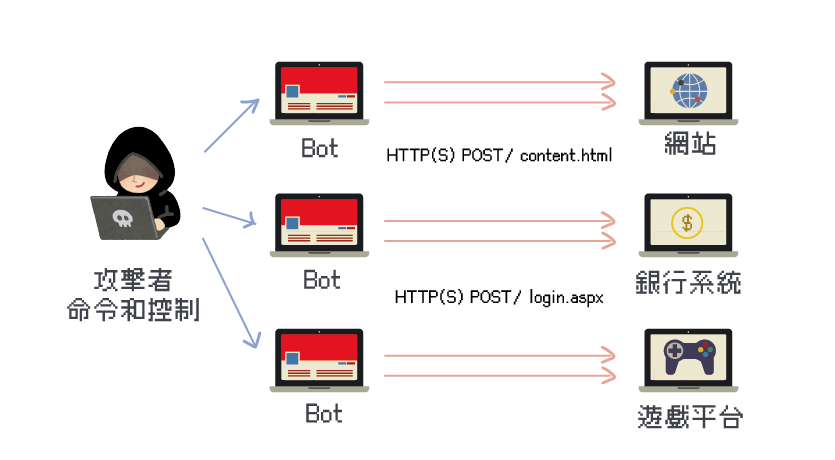

R.U.D.Y. (R-U-DEAD-YET?) 攻擊,會透過緩慢傳送大型 HTTP 表單的內容(HTTP POST請求),模擬一位正常使用者輸入表單並告訴伺服器將傳送多少資料,但隨後卻以極度緩慢的速度傳送資料,這會導致伺服器保持連線開啟並一直等待請求完成而無法釋放連線。

效果:阻塞應用伺服器的請求處理線程,造成服務反應變慢甚至無法回應。

特色:難以利用傳統防火牆或流量閾值辨識、可以透過工具自動化發動、特別針對需要表單輸入的頁面,如登入或註冊頁面

這三種攻擊皆屬於典型的 低速緩慢攻擊型 DoS/ DDoS 攻擊,不依賴大量封包或頻寬,而是透過精心設計的慢速請求長時間占用伺服器資源,由於他們模擬合法使用者的行為,往往難以被傳統防禦機制偵測或阻擋。

| 攻擊名稱 | 主要協議層級 | 方式 |

|---|---|---|

| Sockstress | TCP | 操作 TCP flags 和連線狀態造成資源耗盡 |

| Slowloris | HTTP | 不斷送出未完成的 HTTP Header |

| R.U.D.Y. | HTTP | 模擬超慢速表單送出 |

低速緩慢攻擊的風險與影響

低速緩慢攻擊型 DoS/ DDoS 雖然不以大流量為特徵,但其潛在風險和破壞力同樣不可小覷,甚至在某些情境中更具隱蔽性和危害性,以下是主要的風險和實際的影響。

資源耗盡,服務中斷

攻擊者可以透過極少數連線,長時間占用伺服器的 TCP 連接、工作線程或記憶體資源。當伺服器連線數達到上限時,其他正常使用者將無法建立新連線,導致整體服務無法回應或癱瘓!特別是對於中小型企業網站,或是未優化的系統影響最為劇烈。難以偵測,容易長時間滲透

低速緩慢攻擊流量極低,通常無法觸發常見的防禦設備警報閾值,並且低慢速攻擊的行為是模仿正常使用者,如慢速輸入、等待伺服器回應...等方式,使安全團隊難以判斷是否為惡意連線。這種攻擊常常可以在不被注意的情況下進行「持續性阻斷攻擊」。連帶造成監控與診斷困難

低速緩慢攻擊可能使系統仍顯示「運作正常」狀態,如無CPU飆高、無高流量...等情況發生,但其實網站系統或伺服器已經被攻擊拖垮。這種狀態容易被誤判為網路不穩或應用程式錯誤而延遲處理,一旦使用者無法存取網站或應用程式,則可能造成品牌信任度下降或跳離。與社交工程和滲透攻擊結合的風險

有些攻擊者會先利用低速緩慢攻擊造成系統網站和伺服器不穩定,讓管理者工程師疏於警特或忙於修復,利用這樣的方式作為掩護後續入侵攻擊,或是也可能作為勒索攻擊前的試探手段,測試目標網站及伺服器的防禦能力與反應速度。

如何阻止低速緩慢攻擊

低速緩慢攻擊雖然不像傳統 DDoS 那樣造成巨大流量,但卻能悄悄癱瘓伺服器,對網站造成實質影響。要防止這類攻擊,可以從以下幾個方向著手。

縮短連線等待時間,讓異常連線不會佔用資源太久。

限制同一 IP 的連線數和傳輸速度,避免單一來源拖垮系統。

使用 WAF 或 CDN,過濾慢速或不正常的請求。

加強監控與紀錄分析,提早發現異常行為並阻擋攻擊來源。

只要做好這些基本防護,就能大幅降低網站遭受低速緩慢攻擊的風險,維持服務穩定與可用性。

騰雲運算的 DDoS/CC 防禦服務,為您的網路業務提供強大的安全保障,立即點擊下方按鈕,與我們聯繫,預約體驗騰雲運算專業的防禦能力。

參考資料:

✔ Cloudlare|什麼是低速緩慢攻擊?

✔ Akamai|什么是低速缓慢攻击?

延伸閱讀:

✔ DDoS懶人包|帶你了解常見的DDoS攻擊手段與DDoS防禦策略!

✔ DDoS攻擊原理解析!如何防禦DDoS攻擊

✔ HTTP攻擊是什麼?網站變慢可能是HTTP攻擊!DDoS洪水型攻擊解析

✔ CC攻擊是什麼?看似正常流量的攻擊也能癱瘓網站!CC攻擊特徵、影響與防禦