殭屍網路是什麼?運作方式、類型與防禦|Skycloud

殭屍網路 Botnet,又稱為喪屍網路或機器人網路,是指攻擊者透過惡意程式碼感染大量裝置,並遠端操控這些裝置進行各種惡意活動,如 DDoS 攻擊、散播垃圾郵件、資料竊取等。

➤殭屍網路是什麼

➤殭屍網路運作原理

➤殭屍網路的類型

➤常見的殭屍網路類型

➤如何預防殭屍網路

殭屍網路是什麼

殭屍網路 Botnet,又稱為喪屍網路或機器人網路,是指攻擊者透過惡意程式碼感染大量裝置,使其在不知情的情況下被遠端控制,並被組成一個可操控的網路,用於執行各種網路攻擊行為。

這些受到感染的電腦或裝置,就像沒有自己意識、集結成網絡的一群魁儡殭屍,攻擊者可以遠端操控這些數千甚至數萬台的殭屍裝置,並對目標發動攻擊,比如發送垃圾郵件、竊取資料、勒索軟體或分散式阻斷服務(DDoS)...等攻擊。

如果攻擊者只有一個或一小群在裝置上執行活動,這樣的活動範圍和能力都受到限制,但是當攻擊者使用殭屍網路的方式發動攻擊,攻擊者只需要很少的成本和時間,就能對一大群受到感染的裝置進行控制,提升活動與攻擊效率,因此殭屍網路是可以增強並自動化加速攻擊者實施更大規模攻擊的能力!

殭屍網路運作原理

殭屍網路的組成可以分為三個階段,分別是...

接觸:攻擊者會利用漏洞,讓使用者接觸到惡意軟體。

感染:使用者的裝置感染了可以對其裝置控制的惡意軟體。

執行與控制:攻擊者對感染的裝置進行控制,並對目標發動攻擊。

Step1 接觸

攻擊者會尋找有資安漏洞的目標,再以惡意軟體感染電腦或裝置建立殭屍網路,讓使用者在不知不覺中接觸惡意軟體。攻擊者通常會利用軟體或網站中的安全漏洞,或透過電子郵件或其他線上工具來散播惡意軟體。

Step2 感染

當使用者不小心進行了具有危險性的動作時,裝置會遭到惡意軟體感染,並成為殭屍網路中的一員,受攻擊者遠端操控。所有裝置包含電腦、行動裝置、伺服器、路由器,到智慧家電、監視器...等物聯網設備,都是殭屍網路感染的目標。

Step3 執行與控制

在最後一個階段中,攻擊者準備就緒並開始控制每一台電腦,將所有感染的裝置組織成一個能夠遠端管理的「殭屍網路」,並依據不同的攻擊目的採取不同的行動攻擊和目標。通常攻擊者會嘗試感染數千、數萬甚至數百萬台電腦,以達到低成本、高效率的攻擊狀態。

受到感染的裝置,能夠進行管理員級別的動作,例如讀取系統資料、收集使用者的個人資料、傳送檔案、監控活動、尋找其他裝置的漏洞,或是安裝並運行應用程式...等。

殭屍網路的類型

與大多數的網路系統一樣,殭屍網路也有其嚴格的結構設計,依據控制與通訊架構的不同,殭屍網路的連結方式主要可分為三大類型:用戶端-伺服器模式 、 點對點模式 和 混合式。

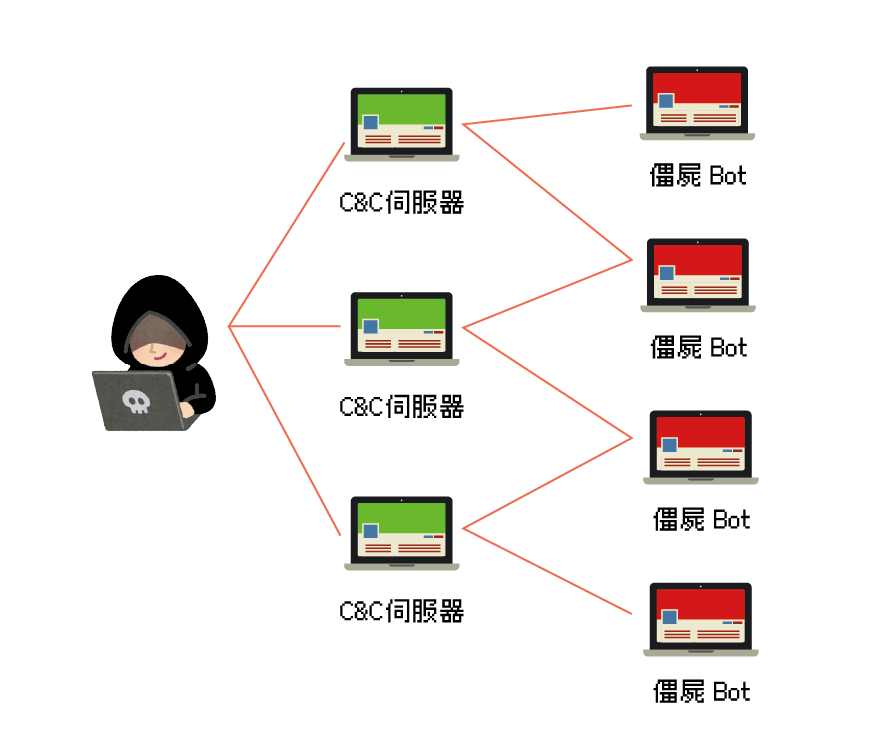

用戶端-伺服器模式

這種是傳統的殭屍網路架構,由一個或多個 C&C (Command and Control 命令與控制) 伺服器作為指揮中心,控制眾多被感染的殭屍裝置(bot)。

運作方式:殭屍裝置會主動連線到預先設定好的 C&C 伺服器,定期回報狀態並接收指令。

優點:集中控制,部署與指令下達簡單快速。

缺點:不容易隱匿自己的蹤跡,一旦 C&C 伺服器被發現並關閉,整個殭屍網路就可能失效,無法再對任何殭屍網路下指示。

※C&C (Command and Control,命令與控制) 伺服器是攻擊者發送指令給殭屍裝置的中樞系統,負責遠端操控整個殭屍網路。

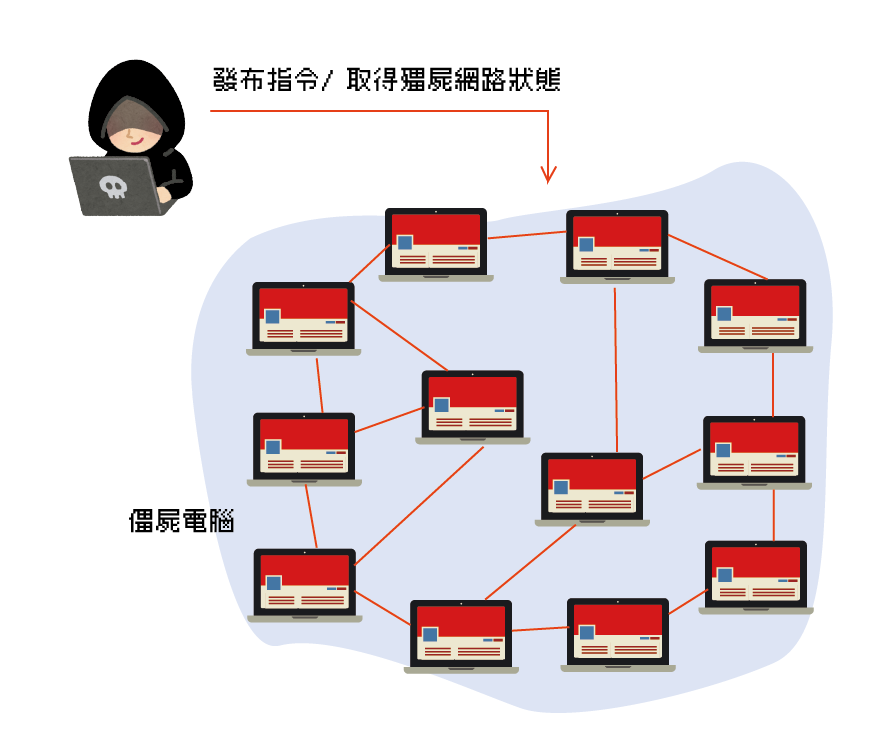

點對點(P2P)模式

這個架構捨棄傳統中心伺服器的模式,讓每個殭屍裝置同時扮演「控制端」與「執行端」的角色,以去中心化方式進行通訊。

運作方式:每台殭屍裝置都能與其他殭屍裝置交換指令與更新資料,指令可透過網路中任一節點進行

優點:高度隱蔽與穩定性,不易因關閉單一節點而瓦解整體網路。

缺點:開發與維護複雜度較高,指令傳遞速度可能較慢且耗時。

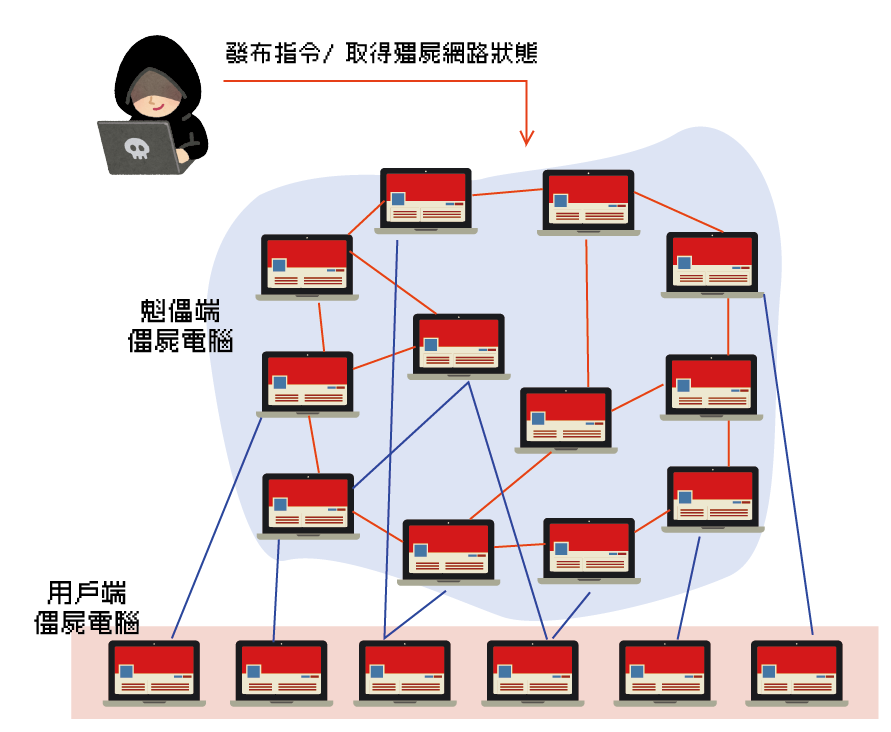

混合模式

結合「用戶端-伺服器」和「點對點」模式,利用中心伺服器進行初始控制,隨後讓殭屍裝置進行點對點通訊,達到靈活又難以追蹤的效果,其特徵是兼具快速部屬與高隱蔽性,更具有優異的容錯能力。

運作方式:初期由 C&C 伺服器下達指令,後期殭屍裝置間以點對點方式互相傳遞命令。

優點:部署迅速、隱蔽性高、容錯能力強。

缺點:架構複雜、開發與維護成本高。

常見的殭屍網路類型

殭屍網路攻擊有幾種類型,每個類型都有自己的特徵,以下是幾種常見的殭屍網路類型,每一種都針對特定攻擊目標而設計,並具有不同的運作手法。

DDoS 殭屍網路

這是最常見的殭屍網路用途,主要用於發動分散式阻斷服務攻擊(DDoS),對目標電腦或伺服器發出大量請求 ,使目標網站、伺服器或網路資源超載甚至癱瘓,導致使用者無法使用網站線上服務,對企業造成財物損失、信譽受損或其他營運危機,DDoS 攻擊原理簡單,但是可以對目標造成巨大的傷害!

攻擊手法:大量殭屍裝置同時發送大批流量或請求,癱瘓目標。

攻擊對象:政府網站、金融機構、線上遊戲、企業網站...等。

騰雲運算的 DDoS/CC 防禦服務,為您的網路業務提供強大的安全保障,立即點擊下方按鈕,與我們聯繫,預約體驗騰雲運算專業的防禦能力。

垃圾郵件殭屍網路

這類殭屍網路專門用來大量發送垃圾郵件、詐騙信件或釣魚郵件,誘使使用者點擊或開啟其中內容,這類殭屍網路攻擊常被用於散播惡意軟體或誘導點擊惡意連結。

特徵:殭屍裝置會大量發送垃圾郵件,並繞過郵件過濾機制。

用途:推銷詐騙商品、散播勒索病毒、蒐集使用者個資...等。

資訊竊取型殭屍網路

這類殭屍網路的目的,是竊取使用者敏感資料,偷取其裝置內的資訊和各類隱私資料,並進行勒索或販售。

特徵:感染後不立即發動攻擊,而是悄悄監控與竊取資訊。

用途:竊取個資,如帳號密碼、信用卡號、Cookie、鍵盤輸入記錄...等。

點擊詐騙殭屍網路

這類殭屍網路會模擬使用者操作,自動點擊線上廣告,讓廣告商因為虛假的點擊次數而損失大量金錢,並讓詐騙者從中獲利。

特徵:殭屍裝置在背景中瀏覽與點擊廣告,偽裝成正常流量。

用途:操縱廣告收入、誤導統計資料。

挖礦殭屍網路

這類殭屍網路會悄悄利用被感染設備的 CPU/GPU 來進行加密貨幣挖礦,竊取電力與硬體資源。

特徵:系統資源被大量佔用,導致電腦效能變差。

用途:非法挖礦。

多功能型殭屍網路

現代的殭屍網路常融合多種功能,例如同時執行 DDoS 攻擊、資訊竊取與挖礦等,根據指令動態調整用途。

特徵:靈活性高、效益最大化。

用途:融合多種殭屍網路功能,達到低成本、高效率的攻擊目的。

如何預防殭屍網路

殭屍網路難以察覺且具高度隱蔽性,因此預防勝於治療。以下是幾項實用的資安建議,可降低被感染風險:

使用高強度密碼並定期更新

對電子郵件附件保持謹慎態度

不隨便點擊連結或下載檔案

定期更新防毒軟體

選擇高安全性的物聯網裝置

部屬防火牆與入侵偵測與防禦系統

定期監控裝置流量,留意不尋常的上傳或外部連線行為

禁用不必要的服務與開放埠口

參考資料:

✔Kaspersky|什麼是殭屍網路?

✔晟崴科技|什麼是殭屍網路?運作原理介紹

✔維基百科|殭屍網路

✔網管人|知己知彼方能因應 看清殭屍網路肆虐真相

延伸閱讀:

✔DDoS攻擊原理解析!如何防禦DDoS攻擊

✔DNS攻擊有哪些?常見的DNS攻擊類型與風險!

✔低速緩慢攻擊是什麼?DDoS攻擊手法介紹

✔HTTP攻擊是什麼?網站變慢可能是HTTP攻擊!DDoS洪水型攻擊解析